Entenda como esta a economia brasileira em numeros

Entenda como esta a economia brasileira em numeros07/03/2025

Legislação

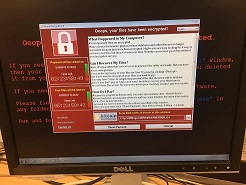

Entre as vítimas do ataque virtual ao redor do mundo no último dia 12, que infectou mais de 300 mil computadores em 150 países, foram grandes empresas como a Telefónica, na Espanha, inúmeros hospitais do sistema de saúde britânico e até a Petrobras, no Brasil. De acordo com especialistas, faltou agilidade às organizações, tanto por causa da complexidade de suas redes quanto por negligência, para corrigir uma vulnerabilidade que já era conhecida.

Principalmente porque, ao contrário do que se suspeitou inicialmente, o Windows XP não foi um dos grandes responsáveis pela contaminação.Quase 98% dos computadores afetados utilizavam Windows 7, sistema operacional lançado em 2009 pela Microsoft que ainda tinha suporte da empresa e é atualmente o mais utilizado no mundo, afirmou na última sexta-feira (19) a firma de segurança digital russa Kaspersky.

A falha utilizada pelo vírus WannaCry, usado no ataque,foi roubada da Agência Nacional de Segurança dos EUA (NSA) e revelada por um grupo de hackers, autointitulado The Shadow Brokers. A Microsoft relata ter corrigido o problema em março, através de um pacote de atualização.

“O mundo todo da segurança sabia dessa questão, porque envolveu o vazamento”, explica o presidente-executivo da empresa de consultoria de segurança Conviso, Wagner Elias.

No entanto, Elias afirma que não foi apenas uma questão de falta de atenção. Atualizações de sistemas empresas com milhares de máquinas não significa apenas uma mudança no Windows, mas também em programas próprios desenvolvidos com aquela versão específica como base, que podem não funcionar após uma atualização. “Não é fácil manter um ambiente grande atualizado”, diz.

Entre os clientes da Conviso no Brasil está a Vivo, que orientou os funcionários a desligarem os computadores durante os ataques. A Telefónica, dona da empresa, que não usa os serviços da agência para segurança da informação, foi uma das afetadas pelo vírus na Espanha. “Não foi uma ordem que partiu da gente, porque há maneiras muito mais eficientes de bloquear esse ataque, até ao redor da própria rede”, conta.

"Em ambientes grandes, pode ser desastroso você sair aplicando patches [pacotes de atualização] sem realizar testes prévios em uma amostra do seu ambiente", afirma o diretor de serviços de gerenciamento de ameaças da empresa cibersegurança Tempest, Aldo Albuquerque.

Ele explica que é comum que as equipes de suporte de grandes empresas mantenham máquinas próprias iguais às usadas pelos outros funcionários para testar atualizações e correções, para evitar problemas de compatibilidade entre os programas desenvolvidos e as novidades. Por isso, o processo na maior parte das vezes não é simples nem ágil, e envolve muita burocracia.

“No dia a dia de grandes corporações, você vai ter pouquíssimas empresas que vão ter tempo para atualizar as coisas assim tão constantemente”, conta. “Isso não exime a culpa, porque a gente sabe que tem muita empresa que não tava só com esse patch faltando, tinha patch nenhum instalado. Depois do susto muita gente mudou a postura em relação a isso.”

O gerente do laboratório de inteligência da empresa de produtos de cibersegurança Blockbit, Cleber Brandão, concorda que o tamanho da vulnerabilidade das empresas pode ser explicada por falta de atenção, e que o ataque deve gerar uma mudança entre as empresas, mas alerta que um novo ciclo pode ocorrer em alguns anos.

“Existe uma falsa sensação de segurança. Depois de muito tempo sem problemas, você acaba baixando um pouco as barreiras. Então agora depois desse ataque vai começar um grande investimento, as empresas vão se sentir bastante protegidas. Mas daqui uns dois, três anos, sem grandes ataques, elas vão se sentir seguras e vão acabar baixando as proteções de novo e outros acontecerão”, diz ele.